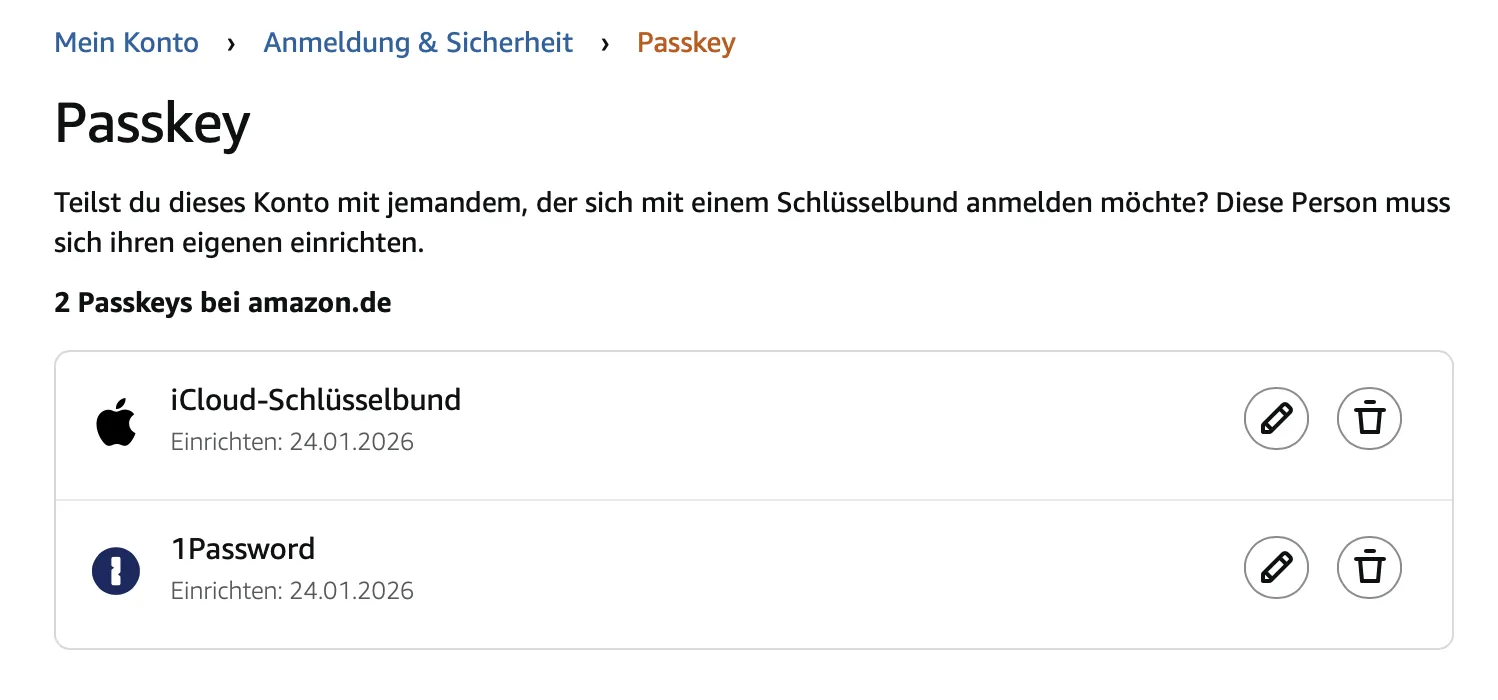

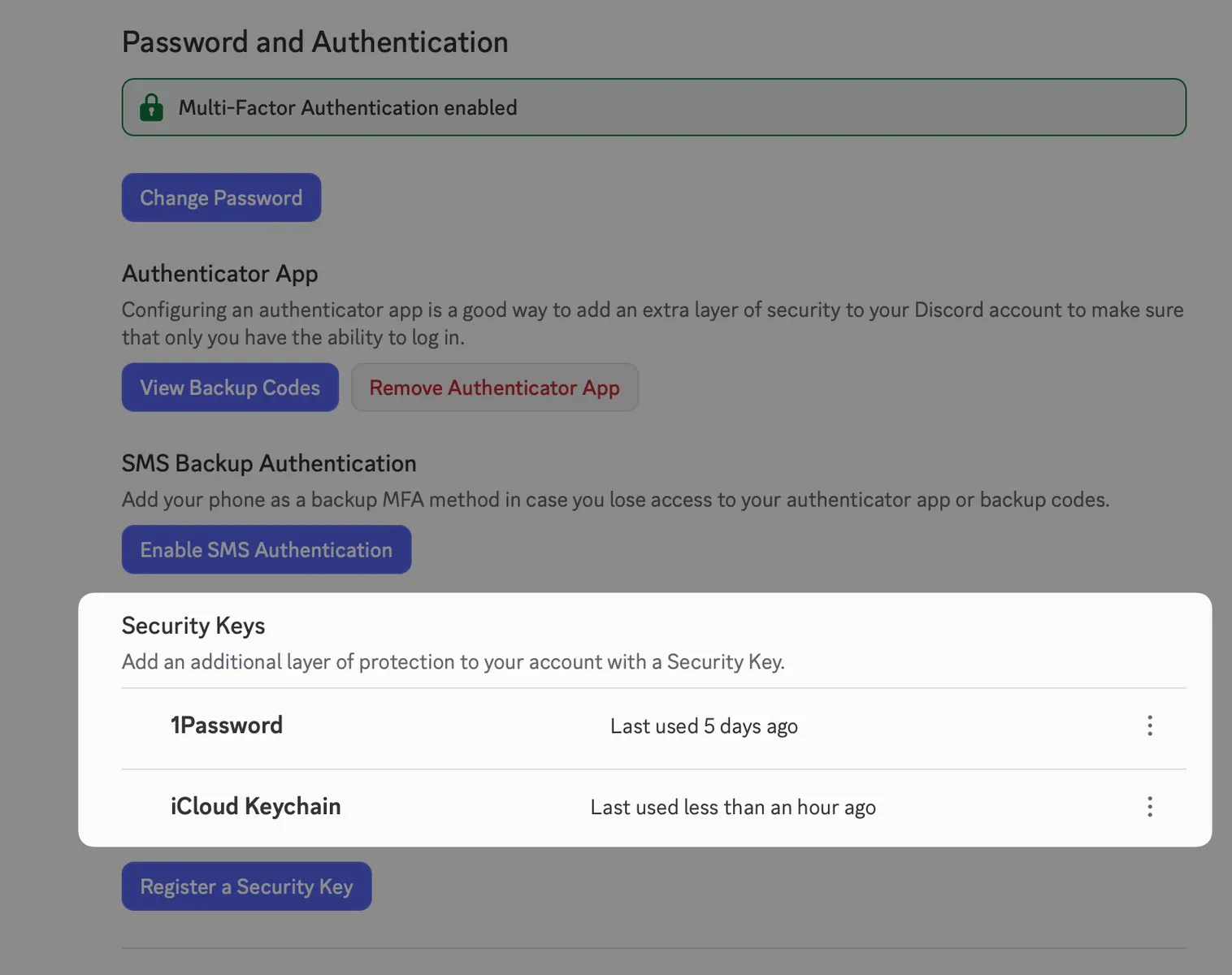

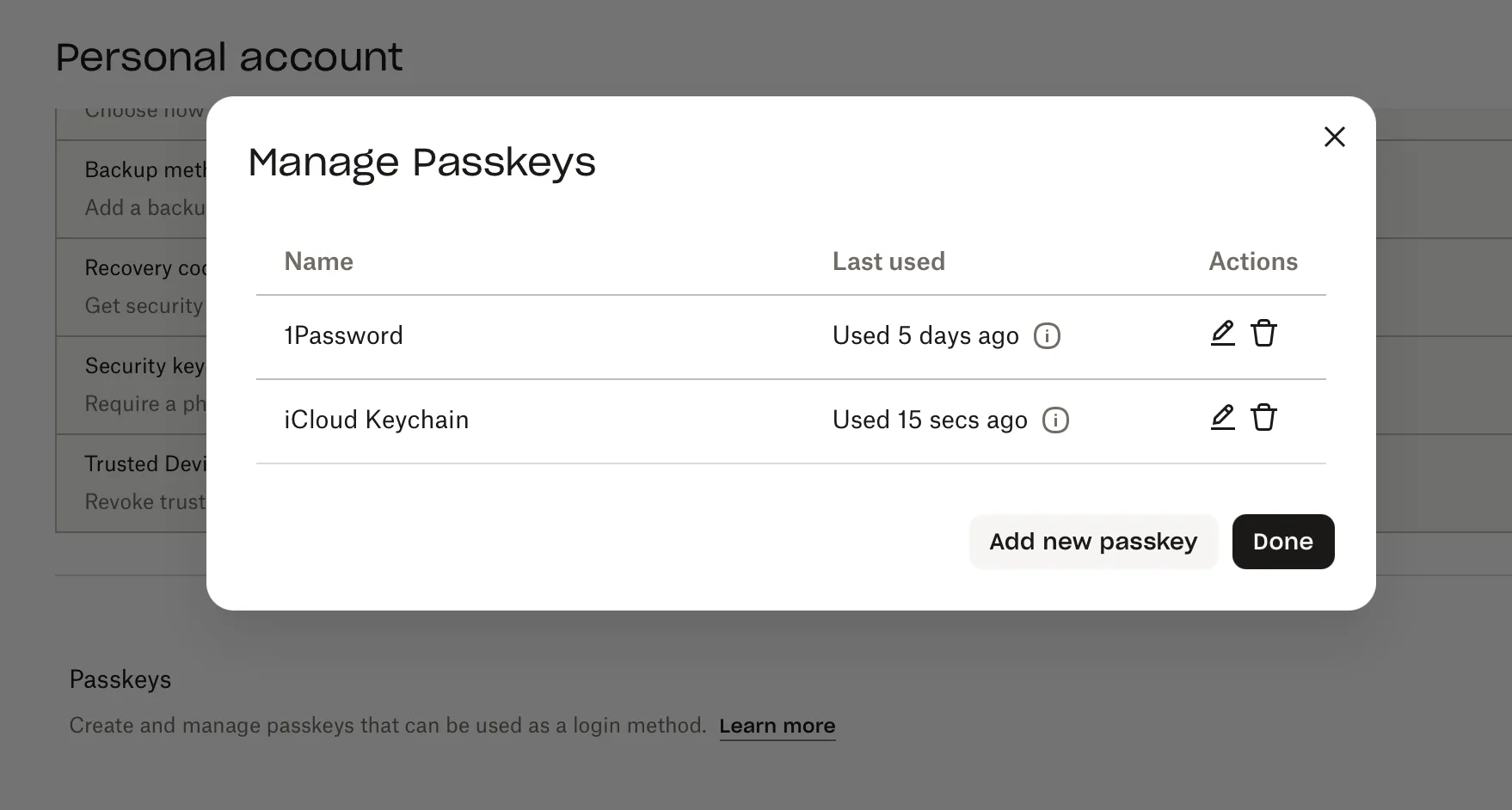

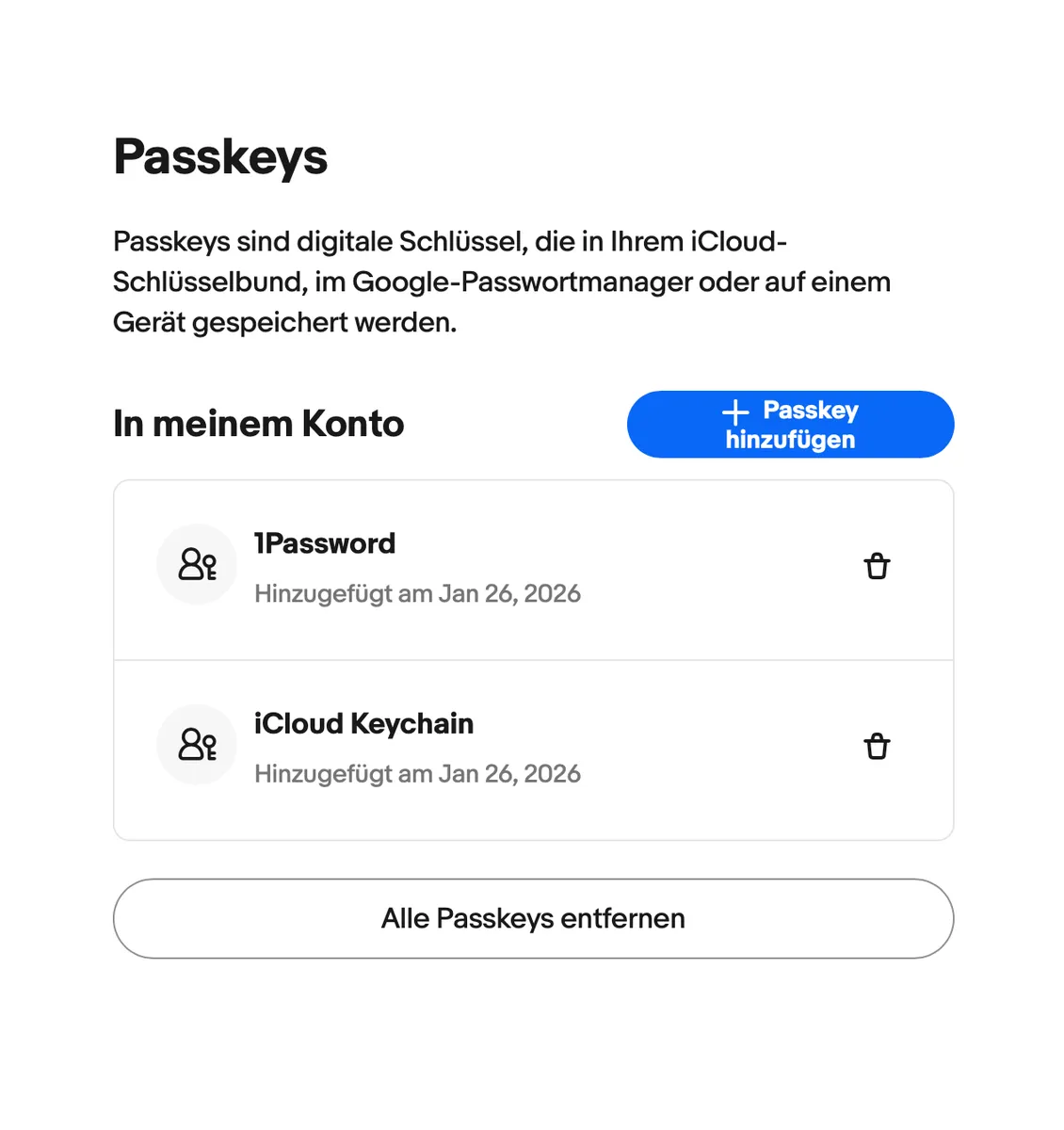

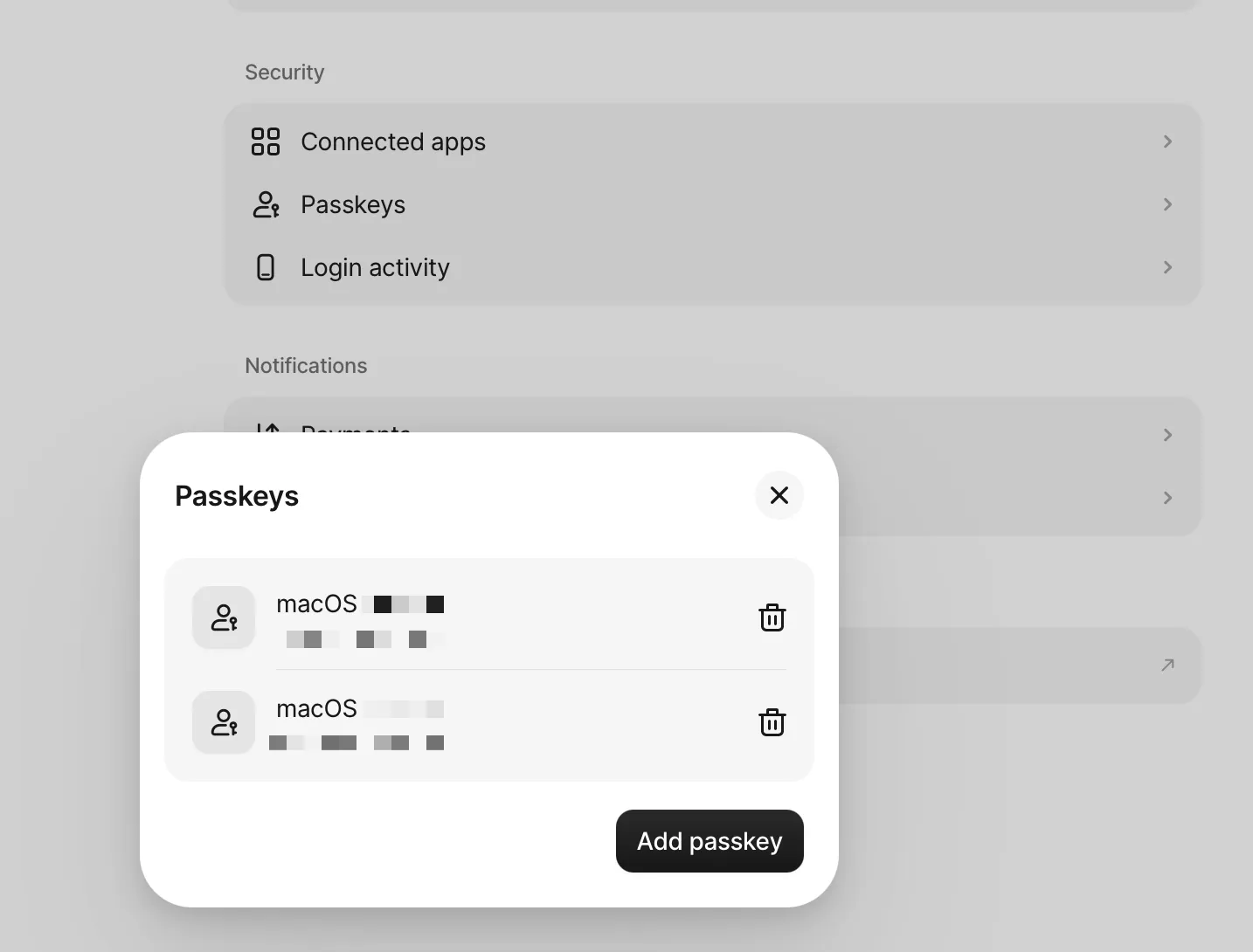

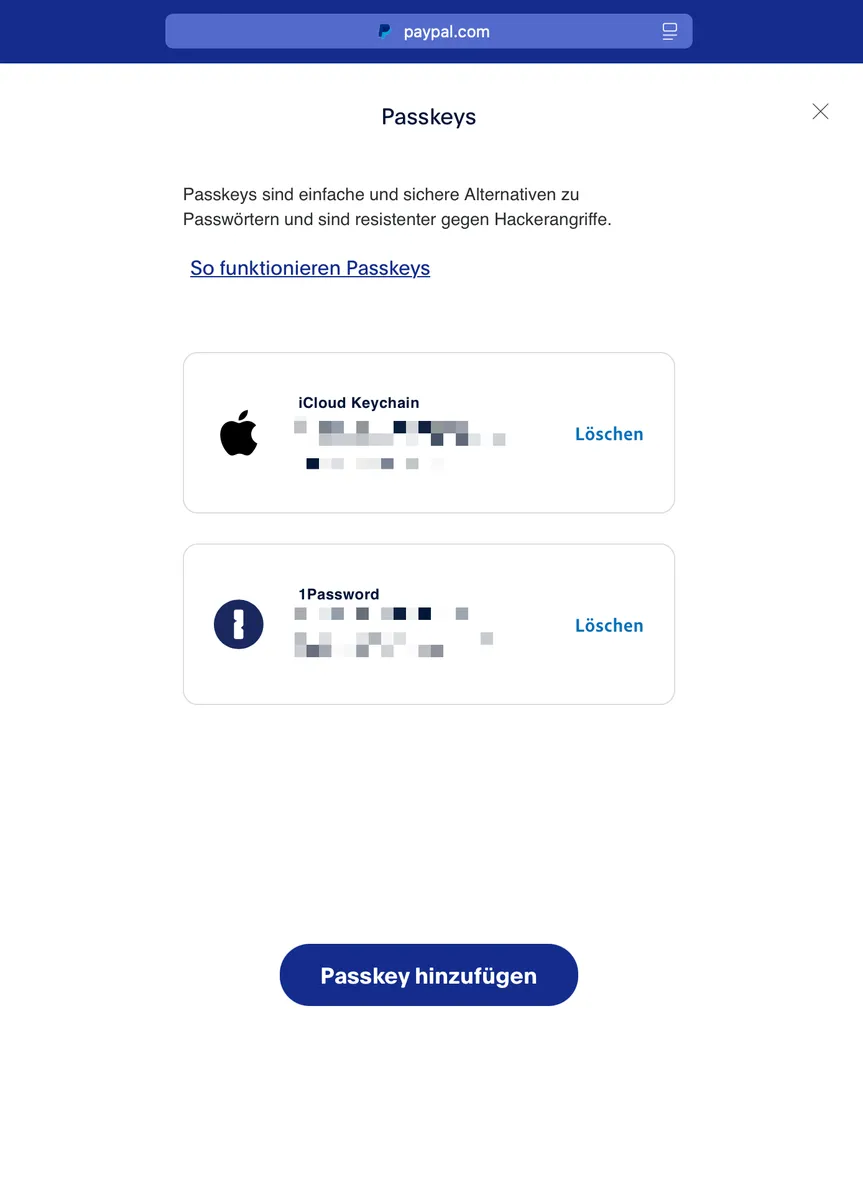

auf dem Server bei congstar wird nach den Versuchen der Passkey noch vorhanden sein (öffentlicher Schlüssel).

Ganz genau. Und nur darum geht es hier ja, den serverseitigen Teil des Passkeys, der, anders als bei anderen Diensten, nicht visuell verwaltet/gelöscht werden kann, und um die Tatsache, dass congstars dokumentierter Umweg über password-reset auch nicht funktioniert.

Dann geht auch kein PK Login mehr, weil mein PK ja weg ist. Da muss ich Nix versuchen

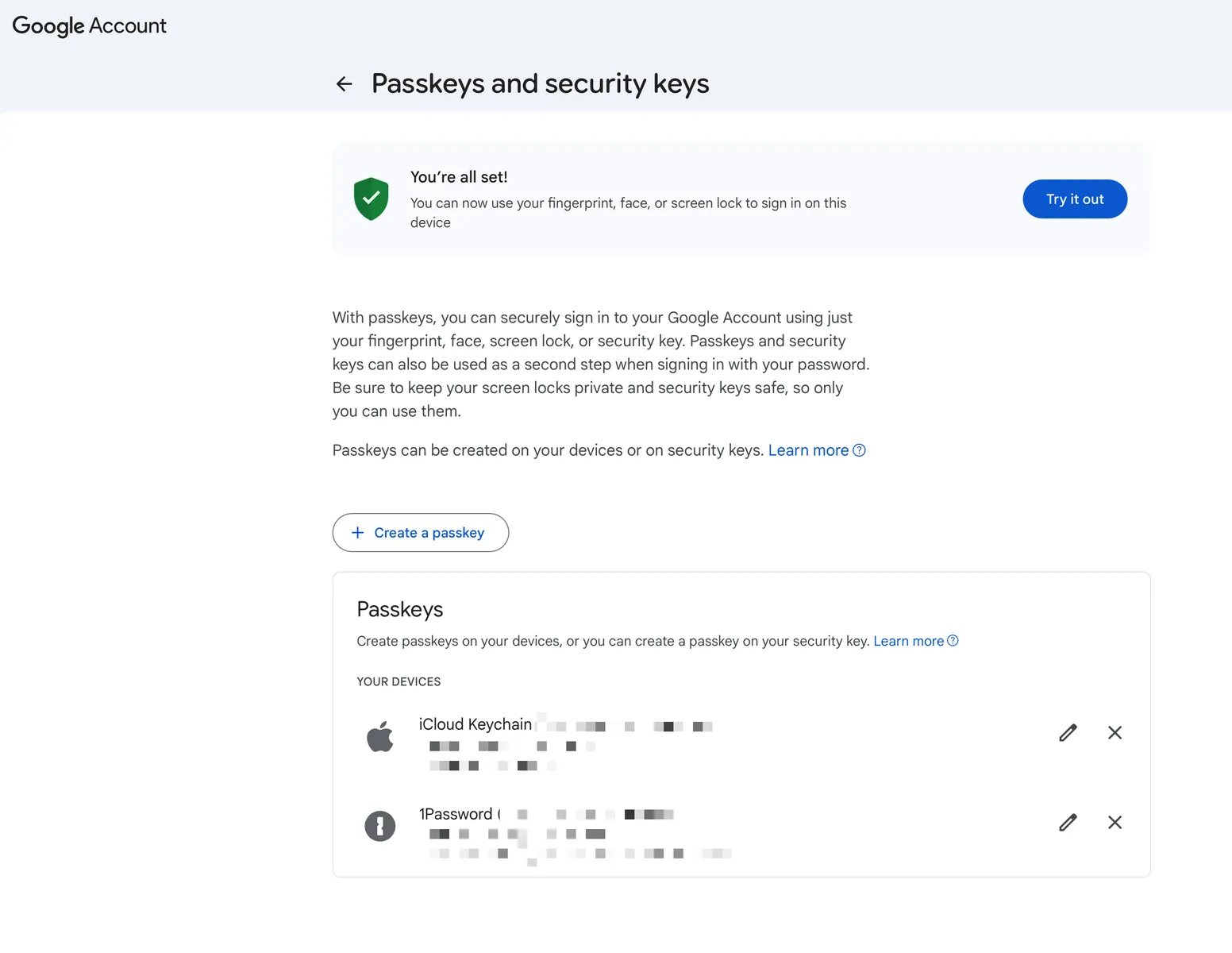

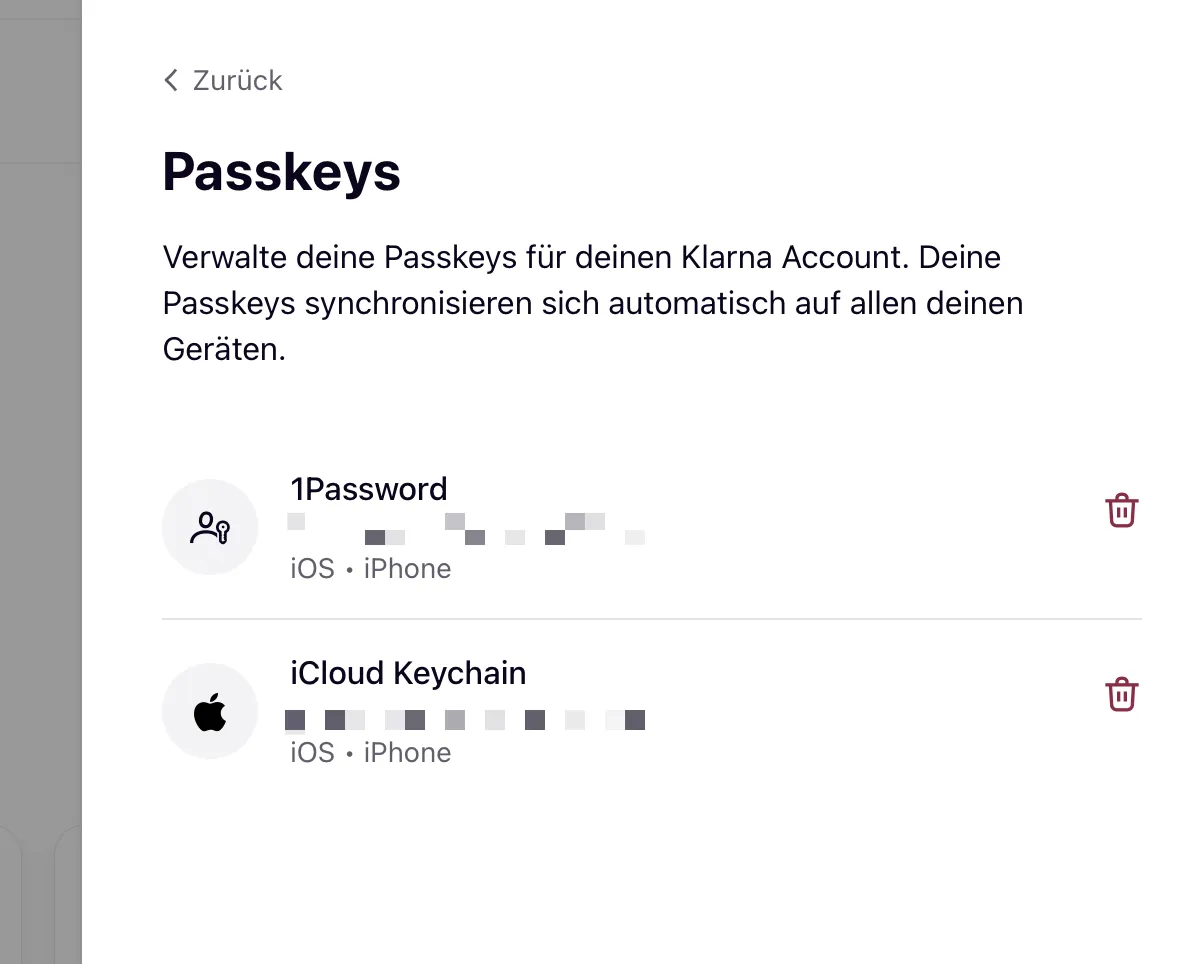

Genau. Ich habe es probiert, und es hat natürlich keinen Unterschied gemacht. Das war vorher klar, aber ich wollte noch etwas anderes testen. Lokale Löschung in Apple Passwords und 1Password kann man übrigens rückgängig machen für ca. 30 Tage.